Parmi la suite d’outils permettant une protection holistique d’un site web ou d’une application connectée à Internet, le WAF (ou Web Application Firewall) focalise son attention sur le trafic, entrant et sortant, lié à l’élément protégé. Comment fonctionne un WAF et quels sont les protocoles d’installation envisageables ?

Définition du WAF

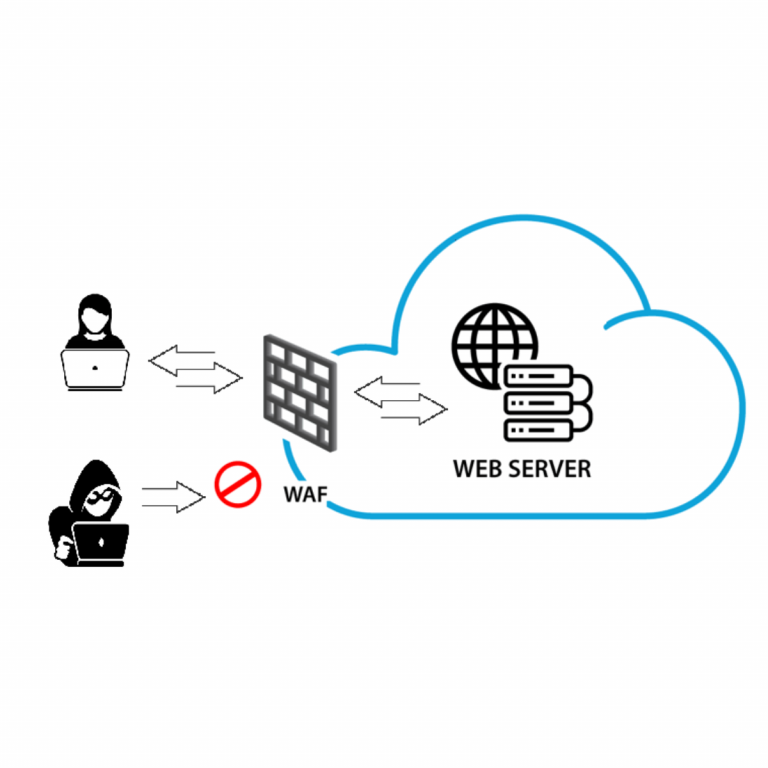

L’objectif déclaré du WAF ou WAAP est de protéger les applications web par le biais de filtres surveillant et bloquant le trafic HTTP et HTTPS considéré comme malveillant. Le WAF agit dans les deux sens et interdit aussi bien la sortie de données non autorisées que l’entrée de trafic malveillant.

Le WAAP est placé en intermédiaire entre le client et le serveur web en tant que couche additionnelle de sécurité. Il peut ainsi combler certains oublis de la part des développeurs web au niveau de la sécurité, mais ne prétend pas remplacer les bonnes pratiques de sécurité lors de la phase de développement.

Un Web Application Firewall peut prendre différentes formes Logiciel, appareil voire service à la demande (SaaS) et se configure en fonction des politiques de sécurité déterminée par l’entité l’utilisant.

Fonctionnement d’un Web Application Firewall

Ce pare-feu applicatif doit rester à jour, étant donné que les menaces sont en constante évolution, une solution de sécurité qui n’est pas mise à jour régulièrement, peut devenir très rapidement obsolète en l’espace de quelques mois.

Quant à la configuration du WAF, elle dépend des politiques de sécurité de l’entreprise ou de l’institution. Un WAF est donc intégralement personnalisable. A chaque fois, l’idée est de distinguer le trafic malveillant du trafic jugé sûr.

Dans les faits, un WAF se comporte finalement comme un proxy inversé. En effet, le proxy permet de protéger le client (son identité sur la toile essentiellement). Ici, le WAF protège l’application face à des clients éventuellement malveillants. Il agit comme un bouclier atténuant les coups portés.

Liste bloquée et liste autorisée

Chaque entreprise dispose du choix de piloter son WAF comme elle l’entend. Mais dans la pratique, elle pourra opter entre deux grandes écoles :

- La liste bloquée (sécurité négative) ;

- La liste autorisée (sécurité positive).

La différence entre les deux cas est finalement un choix de philosophie. Dans le premier cas, l’entreprise laisse tout entrer sauf ce qu’elle sait déjà être néfaste ou qui ne répond pas aux exigences de sa politique de sécurité. Petit à petit, la base de données s’étoffe et ses filtres sont plus actifs. Si l’on devait résumer, on dirait que l’entreprise fonctionne à la confiance, sauf dans certains cas.

Dans le second, seules les adresses enregistrées en amont sont autorisées à pénétrer le réseau. Seul ce qui est explicitement autorisé peut effectivement franchir les filtres mis en place. Il en va de même pour les enregistrements sur les disques durs ; impossible, sauf si c’est autorisé en amont, ou sur un créneau horaire précis, sur un disque dur précis, etc. De la même façon, les logiciels ou les applications sont interdits de contact avec le réseau, sauf ceux autorisés explicitement via une procédure définie.

Comment mettre un WAF en place ?

Dans les faits, la mise en place d’un WAF peut se faire selon trois protocoles distincts :

- Mise en place sur le réseau ;

- Installation sur l’hôte ;

- Intégration au Cloud.

Le WAF basé sur le réseau

Généralement matériel, le WAF basé sur le réseau est installé localement. Le grand avantage de cette solution est la réduction de la latence. Côté inconvénients, on notera le coût, plus élevé, l’espace nécessaire, plus important et la maintenance régulière des équipements hardware.

Le Web application firewall basé sur l’hôte

Les deux avantages principaux d’un WAF basé sur le réseau sont liés aux coûts moindres à l’installation et aux possibilités plus larges de personnalisation grâce à une intégration totale du WAF dans le logiciel de l’application.

En contrepartie, la consommation de ressources est plus importante et la mise en œuvre s’avère bien plus complexe. Autre inconvénient potentiel ; les coûts de maintenance engendrant du temps d’ingénierie, qui au final, peut s’avérer couteux.

Le WAF basé sur le Cloud

La solution basée sur le Cloud se révèle souvent le meilleur compromis. Abordable et simple à la mise en œuvre, le WAF basé sur le Cloud est une solution clé en mains. Il s’agit d’un service de sécurité nécessitant un abonnement mensuel ou annuel et intégrant toutes les mises à jour face aux nouvelles menaces.

La limite, la responsabilité de la sécurité de l’entreprise est transférée à un tiers, ce qui peut potentiellement poser problème à certaines entreprises préférant garder la main sur l’intégralité des fonctions.